【AWS】什么是AWS VPC (Amazon Virtual Private Cloud)

AWS VPC (Amazon Virtual Private Cloud) 是一项 AWS 服务,它允许您在 AWS 云中预置一个逻辑上隔离的部分,您可以在其中启动 AWS 资源,就像在自己的数据中心中操作传统网络一样。

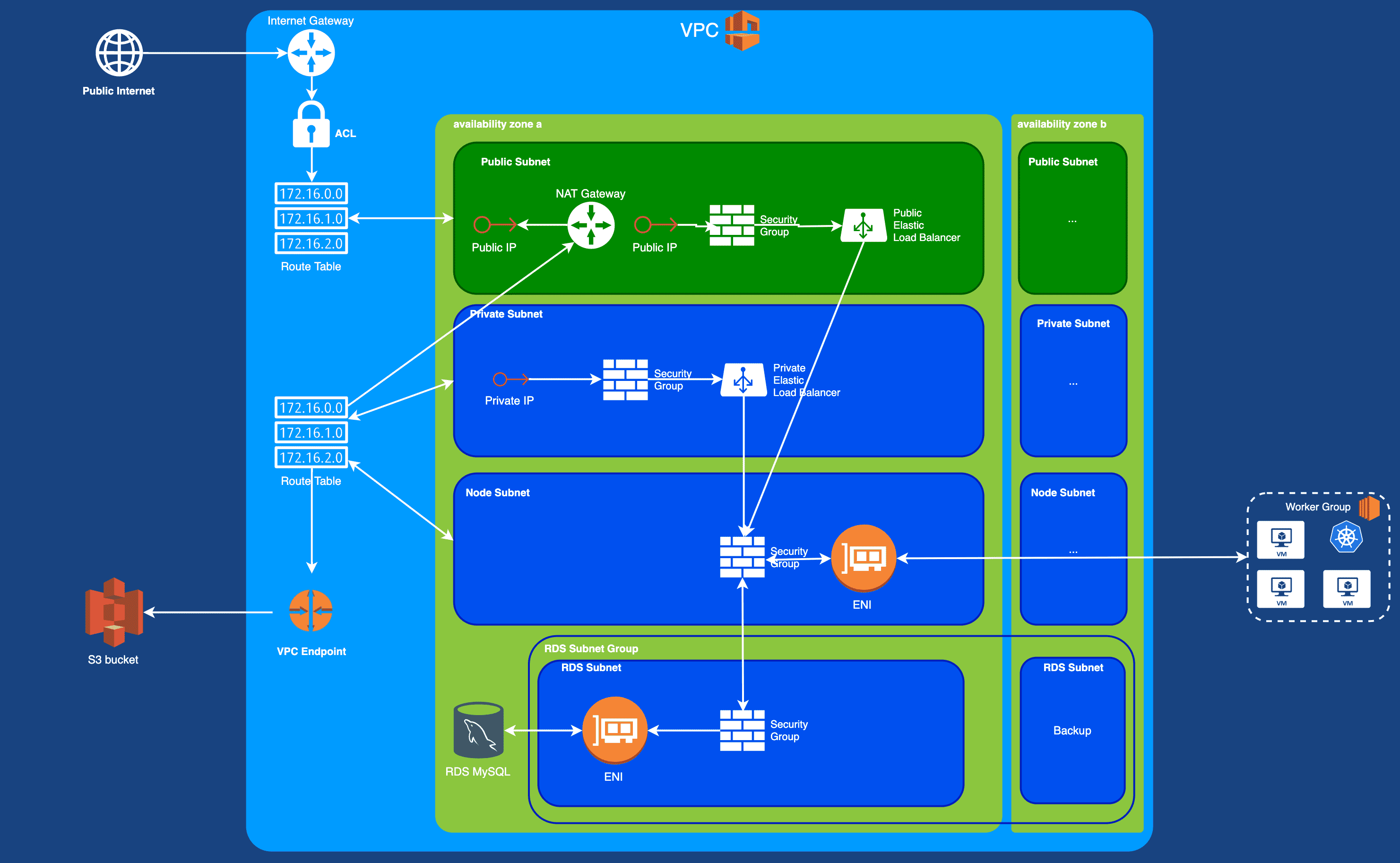

您可以将 AWS VPC 想象成一个**“您在 AWS 云中专属的、隔离的虚拟数据中心”**。在这个虚拟网络中,您可以完全掌控您的网络环境,包括选择自己的 IP 地址范围、创建子网、配置路由表、网络网关以及设置安全控制。

AWS VPC 的核心功能和优势

AWS VPC 为您在云中构建安全、灵活且可控的网络环境提供了基础。

- 网络隔离和控制:逻辑隔离: 您的 VPC 在逻辑上与 AWS 云中的其他虚拟网络隔绝,确保您的资源和数据安全。完全掌控: 您可以完全控制您的虚拟网络环境,包括:IP 地址范围: 选择您自己的 IPv4 和 IPv6 CIDR 块。子网: 将 VPC 划分为一个或多个子网,每个子网可以位于不同的可用区 (Availability Zone),以实现高可用性。路由表: 配置路由表来控制子网之间以及子网与外部网络(如互联网、其他 VPC、本地数据中心)之间的流量路由。网络网关: 设置各种网关,如 Internet Gateway(互联网网关)、NAT Gateway(NAT 网关)、Virtual Private Gateway(VPN 网关)、Transit Gateway(传输网关)等。

- 安全性:多层安全: 您可以使用多层安全机制来控制对 VPC 中资源的访问:安全组 (Security Groups): 实例级别的虚拟防火墙,控制进出 EC2 实例的流量。网络 ACL (Network Access Control Lists - NACLs): 子网级别的无状态防火墙,提供额外的流量过滤层。私有连接: 通过 VPC Endpoint (VPC 终端节点) 和 AWS PrivateLink,您可以私密地连接到 AWS 服务或您自己的服务,而无需通过公共互联网。

- 灵活性和可扩展性:自定义网络: 轻松自定义您的网络配置,例如,为可访问互联网的 Web 服务器创建公有子网,而将数据库或应用程序服务器等后端系统放在不能访问互联网的私有子网中。连接选项: 提供多种连接选项,将您的 VPC 连接到互联网、其他 VPC 或您的本地数据中心,以构建复杂的混合云架构。按需扩展: 随着业务需求的变化,您可以轻松扩展您的 VPC 网络,添加更多子网、IP 地址或连接。

- 高可用性:通过在不同可用区中创建子网,并将资源部署在这些子网中,可以提高应用程序的可用性和容错能力。

- 监控和故障排除:VPC 流日志 (Flow Logs): 捕获有关进出 VPC 中网络接口的 IP 流量信息,并将其发布到 Amazon S3 或 Amazon CloudWatch Logs,帮助您监控流量模式、检测异常和排查网络连接问题。Reachability Analyzer: 一种静态配置分析工具,可检测和改善 VPC 中两个资源之间的网络可访问性。

AWS VPC 的核心组件和工作原理

一个典型的 AWS VPC 由以下关键组件组成,它们协同工作以构建您的虚拟网络:

- VPC (Virtual Private Cloud):这是您的虚拟网络的逻辑边界,您需要为其定义一个私有 IPv4 CIDR 块(例如,10.0.0.0/16)。

- 子网 (Subnets):VPC 中的 IP 地址范围划分。您可以创建公有子网(路由到 Internet Gateway)和私有子网(不直接路由到 Internet Gateway)。每个子网都位于一个特定的可用区内,以提供高可用性。

- 路由表 (Route Tables):包含一组规则,用于确定网络流量从子网或网关流向何处。每个子网都必须关联一个路由表。

- 互联网网关 (Internet Gateway - IGW):允许 VPC 中的资源与互联网进行双向通信。公有子网需要通过 IGW 才能访问互联网。

- NAT 网关 (NAT Gateway):允许私有子网中的实例发起出站互联网连接,同时阻止来自互联网的入站连接。

- 安全组 (Security Groups):实例级别的有状态防火墙,控制进出 EC2 实例的流量。

- 网络 ACL (Network Access Control Lists - NACLs):子网级别的无状态防火墙,提供额外的流量过滤层。

- VPC 对等连接 (VPC Peering Connection):允许您通过私有 IP 地址在两个 VPC 之间路由流量,即使它们属于不同的 AWS 账户或区域。

- VPC 终端节点 (VPC Endpoints):允许您从 VPC 私密地连接到 AWS 服务(如 S3、DynamoDB)或由 AWS PrivateLink 提供支持的服务,而无需通过互联网网关或 NAT 设备。

- 虚拟私有网关 (Virtual Private Gateway - VPG):允许您通过 VPN 连接将 VPC 连接到您的本地网络。

- 传输网关 (Transit Gateway):充当区域虚拟路由器,用于互连大量的 VPC 和本地网络,简化复杂的网络拓扑。

AWS VPC 的典型用例

- 托管多层 Web 应用程序: 将 Web 服务器放在公有子网中,应用程序服务器放在私有子网中,数据库服务器放在更受保护的私有子网中。

- 混合云架构: 通过 VPN 或 AWS Direct Connect 将您的 VPC 连接到本地数据中心,实现云和本地环境之间的无缝通信。

- 安全隔离环境: 为不同的部门、项目或敏感数据创建独立的 VPC,以增强安全性。

- 开发、测试和生产环境: 为开发、测试和生产环境创建独立的 VPC,以确保环境之间的隔离和一致性。

- 共享服务 VPC: 创建一个专门的 VPC 来托管共享服务(如目录服务、日志记录服务),并通过 VPC 对等连接或 Transit Gateway 与其他 VPC 连接。

总结来说,AWS VPC 是 AWS 云中的一个基本且强大的网络服务,它为您提供了构建安全、可扩展且高度可控的虚拟网络环境所需的全部工具和功能,是您在 AWS 上部署任何工作负载的基础。

过去考试题

AWSネットワーク内のVPCの範囲とは?

- グローバルにまたがる

- 特定のアベイラビリティーゾーン内のみ

- 特定のリージョン内

- 単一のデータセンター内

VPCは、特定のリージョン内で作成されます。

VPCはそのリージョン内で論理的に隔離されたネットワーク空間を提供します。

リージョンはさらにアベイラビリティーゾーンに分かれていますが、VPCはリージョン単位で作成されるものです。

A解説:VPCはAWSグローバルサービスではなく、リージョンに紐づいたリソースです。したがって、グローバルにまたがることはできません。

B解説:VPCはアベイラビリティーゾーン内に限定されるものではありません。VPCはリージョン内で作成され、必要に応じて複数のアベイラビリティーゾーンにまたがることができます。

D解説:VPCは単一のデータセンターに限定されるものではありません。VPCはリージョン内の複数のデータセンターにまたがる可能性があります。リージョンがデータセンターのグループから構成されているためです。