【AWS】什么是AWS Access Control List (ACL)

【AWS】什么是AWS Access Control List (ACL)

AWS Access Control List (ACL) 是一种用于精细控制对 AWS 资源访问权限的机制。

在 AWS 中,ACL 有两种主要的应用场景:

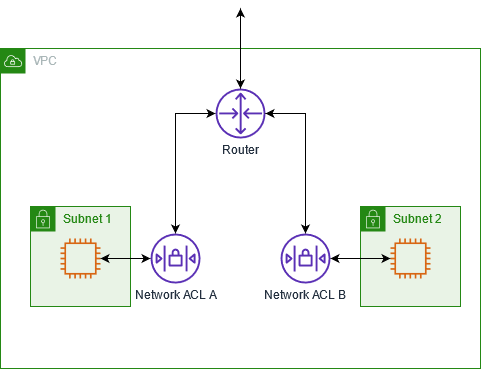

- 网络 ACL (Network Access Control List - NACL):作用范围: 在 子网级别 充当防火墙,控制进出子网的流量。工作原理: NACL 包含一系列按顺序评估的规则(从最低编号开始)。每个规则都允许或拒绝特定类型的流量。无状态: 这是一个关键区别。NACL 是无状态的,这意味着如果您允许入站流量,则必须显式地创建相应的出站规则来允许响应流量,反之亦然。默认拒绝: 默认情况下,自定义 NACL 拒绝所有入站和出站流量,直到您添加允许规则。默认的 NACL 允许所有流量。额外安全层: 它可以在您的 VPC 中为子网提供额外的安全层,与安全组协同工作。

- Amazon S3 ACL (Access Control List):作用范围: 附加到 Amazon S3 存储桶和对象,用于管理对这些资源的访问权限。工作原理: S3 ACL 定义了哪些 AWS 账户或预定义的组被授予对存储桶或对象的访问权限以及访问类型(例如,读取、写入、读取权限、写入权限)。传统机制: S3 ACL 是一种早于 IAM 策略的传统访问控制机制。推荐使用 IAM 策略: 对于大多数现代用例,AWS 强烈建议使用 S3 存储桶策略 (Bucket Policies) 或 IAM 策略 (IAM Policies) 来管理 S3 资源的访问权限,因为它们提供更精细、更灵活的控制,并且更易于管理。S3 ACL 通常用于授予其他 AWS 账户基本的读/写权限,或者在特定需要单独控制每个对象的访问权限的场景下使用。

总结区别

| 特性 | AWS Security Group (安全组) | AWS Network ACL (NACL) | Amazon S3 ACL (针对 S3 存储桶/对象) |

|---|---|---|---|

| 作用级别 | 实例级别(附加到 EC2 实例) | 子网级别(附加到子网) | 存储桶/对象级别(附加到 S3 存储桶或单个对象) |

| 状态性 | 有状态:入站允许,出站自动允许响应;反之亦然。 | 无状态:入站和出站流量必须分别明确允许。 | N/A (不涉及网络流量的状态) |

| 默认行为 | 默认拒绝所有入站流量,默认允许所有出站流量。 | 自定义 NACL 默认拒绝所有流量;默认 NACL 允许所有流量。 | 默认情况下,存储桶和对象是私有的。 |

| 规则评估 | 评估所有规则,允许的流量通过。 | 按规则编号顺序评估,一旦匹配则执行相应操作(允许/拒绝)。 | 定义了特定 AWS 账户或组对 S3 资源的权限。 |

| 主要用途 | 为单个或一组 EC2 实例提供网络防火墙。 | 为整个子网提供网络流量过滤的额外安全层。 | 授予其他 AWS 账户对 S3 存储桶或对象的基本读/写权限。 |

| 推荐 | 常规网络安全最佳实践。 | 作为安全组的补充,提供额外的子网级控制。 | 不推荐作为主要访问控制方式,建议使用 S3 存储桶策略或 IAM 策略。 |

在 AWS 中,安全组和网络 ACL 经常一起使用,为您的网络提供多层防御。而 S3 ACL 则是一种针对 S3 资源的特定访问控制机制,现在更多地被更强大的 IAM 策略和存储桶策略所取代。

过去考试题

サブネットレベルで VPC ファイアウォールとして機能する AWS ツールまたは機能はどれですか?

- セキュリティグループ

- ネットワーク ACL

- トラフィック ミラーリング

- インターネットゲートウェイ

ネットワーク ACL (Access Control List) は、サブネットレベルでトラフィックを制御するセキュリティ層です。ネットワーク ACLは、ステートレスなセキュリティフィルターとして機能し、送受信トラフィックに対してルールを適用することができます。従って、ネットワーク ACLは、VPCのサブネットレベルでファイアウォールとして機能します。

A: セキュリティグループはインスタンスレベルでのファイアウォールルールを設定するものです。

C: トラフィック ミラーリングは、ネットワークトラフィックをコピーしてモニタリングする機能です。ファイアウォールとしては機能しません。

D: インターネットゲートウェイは、VPCからインターネットへのゲートウェイとして機能します。ファイアウォールとしての機能はありません。

关注

收藏

赞

踩